Windows Server

Exchange Server 설치

1. 개요:

이번 포스팅에서는 Exchange Server를 VM에 설치해보겠습니다.

Exchange Server는 Microsoft에서 제공하는 온프레미스 이메일 서버 인데요

이 포스팅 다음 곧바로 Hybrid Exchange를 구축할건데

Exchage Server (on-prem) + Exchange Online을 융합한 상태라고 생각하시면 됩니다.

2. 사전 준비:

Exchange Server는 AD에 조인되어 있어야 합니다.

.NET Framework 4.8

Visual C++ Redistributable

Windows Feature: RSAT-ADDS, IIS 관련 컴포넌트 (아래 명령으로 한번에 설치)

Install-WindowsFeature ADLDS, RSAT-ADDS, Web-Server, Web-Mgmt-Console, Web-Mgmt-Service, Web-WebServer, `

Web-Common-Http, Web-Static-Content, Web-Default-Doc, Web-Dir-Browsing, Web-Http-Errors, Web-App-Dev, `

Web-Net-Ext45, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Http-Redirect, Web-Windows-Auth, Web-Mgmt-Tools, `

Web-Dyn-Compression, Web-Asp-Net45, Windows-Identity-Foundation

각 항목들에 대한 설명

Active Directory 관련 기능 = ADLDS(LDAP 기반 디렉터리 서비스) , RSAT-ADDS (AD DS를 관리하기 위한 도구)

웹 서버 관련 기능 = Web-Server, Web-Mgmt-Console, Web-Mgmt-Service, Web-WebServer

HTTP 및 콘텐츠 관련 기능 = Web-Common-Http, Web-Static-Content, Web-Default-Doc, Web-Dir-Browsing, Web-Http-Errors

애플리케이션 개발 기능 = Web-App-Dev,Web-Net-Ext45, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Http-Redirect, Web-Windows-Auth

괸리 및 압축 기능 = Web-Mgmt-Tools,Web-Dyn-Compression

ASP.NET 인증 관련 기능 = Web-Asp-Net45, Windows-Identity-Foundation

3. 진행 과정:

Active Directory 스키마 확장

Microsoft 사이트에서 내려 받은 Exchange Setup을 AD DS 서버로 이동시킨 뒤 스키마를 확장 시킵니다

Setup.exe /PrepareSchema /IAcceptExchangeServerLicenseTerms

저 명령어는 환경에 따라 달라질 수도 있으니 참고해주세요

뭔가 잘은 모르겠지만 슈루룩 설치가 됐다면 확인도 해봅시다

Active Directory 스키마 확인

AD 스키마를 확인하기 위해 먼저 스냅인을 파워셀로 등록해야 합니다.

regsvr32 schmmgmt.dll

스키마 관리 스냅인을 열고

mmc

파일 > 스냅인 추가/제거 메뉴 에서 Active Directory Schema를 선택하여 추가하면

거기서 msExchMailbox 어쩌구저쩌구 같은 것들이 있는 지 확인하면 됩니다

사실 그냥 본인의 명령어를 굳게 믿고 넘어가도 됩니다

새키.. 마 인지 스키마인지는 DB쪽 카테고리에서 자세히 다루도록 하겠습니다

Exchange Server 설치

이제 다시 Exchange Server VM으로 넘어와서

Exchange Server ISO를 (Hyper-V VM이라면)

이런식으로 적용시키고

Setup을 관리자 권한으로 실행시켜 줍니다

죽쭉 진행해줍니다

쭉쭉2

사서함 역할과 관리 도구를 선택합니다

첨고로 저 Edge 전송 역할은 보통 보안 요구 사항이 높은 조직에서 인터넷과 내부 매엘 서버 간의 게이트웨이로 동작하는 친구입니다.

사실 저도 구축해본 적은 없습니다.

인내의 시간 첫번째 페이즈 입니다.

이런 식으로 미비된 프로그램에 대해 나올 수가 있는데요

당황하지 않고 가서 설치하면 됩니다 왜 나온거자?

64비트로 설치해줍니다

모든 필요파일이 설치되었다면

인내의 시간 페이즈 2가 시작됩니다.

설치가 완료된 후 재부팅을 한 뒤

http://로컬IP/ecp 를 웹 브라우저에 입력하면

Exchange 관리 센터가 짜잔 하고 나오게 됩니다.

다음 포스팅에서는 바로 Hybrid를 구성할 겁니다

SSL 인증서 등을 설치하는 법 부터 해서 메일 수/발신 테스트 까지 완료하도록 하겠습니다.

'Microsoft 365' 카테고리의 다른 글

| Hybrid AD 구축 (1) | 2024.11.29 |

|---|---|

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

| AD 이중화 (On-premise) (4) | 2024.11.18 |

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

Hybrid AD 구축

1. 개요:

하이브리드 AD 환경에서 Azure AD (이하 Entra ID)와 온프레미스 Active Directory를 연동하는 것은

조직이 클라우드와 온프레미스 리소스를 함께 사용할 수 있도록 도와준다고 합디다.

Azure AD connect를 사용해야하며 온프레미스 AD의 사용자 및 그룹을 Azure AD에 동기화하는 것이 핵심입니다.

2. 구성 요소:

- 온프레미스 Active Directory Domain Services(AD DS)가 설정되어 있어야 합니다 예전 포스팅에서 썼던 친구들을 재활용 할 겁니다

- Entra ID 관리자 권한이 있는 테스트 테넌트

Microsoft Customer Digital Experiences 아곳에서 90일 제한으로 생성할 수 있습니다.

3. 진행 과정:

Azure AD(Entra ID) Connect 설치

근데 설치하다가 TLS 1.2가 없다면서 설치가 안될 수도 있는데요

그럴 때는 powershell을 열어서

If (-Not (Test-Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take affect.' -ForegroundColor Cyan

요녀석을 복붙해서 실행시키면 됩니다

설치를 진행해 봅시다

사용자 지정과 빠른 설정 사용 2가지가 있는데요

빠른 설정 사용 (권장) 으로 진행할건데

다만, 사용자 지정을 선택할 경우 3가지의 인증 방식 중 하나를 선택하라고 나옵니다

| 기능 | PHS | PTA | ADFS |

| 구현 복잡성 | 낮음 | 낮음 | 높음 |

| 안프라 요구사항 | AADC 만필요 | AADC만 필요 | 추가 ADFS 서버 필요 |

| MFA 지원 | Azure AD 기본 제공 | Azure AD 기본 제공 | 다른 솔루션 |

| 특수 프로토콜 지원 | 제한적 | 제한적 | 광범위 |

| 로그인 속도 | 빠름 | 중간 | 중간 |

| 보안성 | Azure AD 내 보안 강화 옵션 | 온프레미스 인증 | 온프레미스 보안 |

그냥 간단하게 이런게 있구나! 하고 넘어가도록 하겠습니다

필수 구성 요소 중 하나인 Entra ID의 (테스트 테넌트) 관리자 계정을 입력해줍니다.

테스트 테넌트의 전역 관리자 계정을 입력하였습니다.

로그인에 성공 한 후 진행 중입니다.

온프레미스 AD의 도메인과 관리자 계정을 입력하시면 됩니다.

구성이 완료되었습니다.

Hybrid 테스트

온프레미스 AD 서버 상에 우리의 친구 Dider drogba를 추가해보겠습니다.

Entra ID와 동기화 주기는 보통 30분~1시간 정도 입니다.

다만 그 주기를 단축시키는 명령어가 있는데요

전체 동기화 주기를 시작하려면 PowerShell 프롬프트에서 실행 Start-ADSyncSyncCycle -PolicyType Initial

변경된 작업은 바로 동기화 주기는 PowerShell 프롬프트에서 실행 Start-ADSyncSyncCycle -PolicyType delta

이걸 AADC 서버 상에서 실행해보도록 하겠습니다

우리의 친구 Didier Drogba가 추가 된 것을 확인할 수 있었습니다.

예전 포스팅에서 추기했던 IIS 1, 2 도 같이 동기화가 되어있군요

이렇게 Hybird AD 구축까지 완료하였습니다.

이젠 Exchange 서버를 구축하여 메일을 주고 받는 과정 까지 완료해보겠습니다.

'Microsoft 365' 카테고리의 다른 글

| Exchange Server 설치 (2) | 2024.12.06 |

|---|---|

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

| AD 이중화 (On-premise) (4) | 2024.11.18 |

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

AD 이중화 (On-premise)

1. 개요:

온프레미스 환경에서 Active Directory 이중화를 설정해보도록 하겠습니다

이중화는 하나가 고장나더라도 다른 하나가 살아있으니 안정성을 굉장히 높여주는 유용한 기능입니다

VM을 이용해 진행하였고

2. 구성 요소:

VM 2대에 Windows server 2022를 설치하였습니다.ADtest1 = 10.10.5.10ADtest2 = 10.10.5.11

ADtest1 에는 sangju.run.place 로 도메인을 만들어 놓았습니다

이때 DNS 1과 2는 각자의 ip를 바라보게끔 해줍니다.

VM 2대가 서로 간 통신이 되는 지 확인합니다

ADtest1은 이미 sangju.run.place. 로 도메인이 join 되어 있고

ADtest2도 PC이름 바꾸기 → 변경 → 해당 도메인으로 변경 → administrator 로그인 한 뒤

재시작 하시면 됩니다.

다시 로그인 할 때는 도메인 이름\administrator 로 로그인하고

서버 매니저에서 역할 및 기능 추가를 누릅니다

ADtest2를 제대로 선택하고

Active Directory 도메인 서비스를 선택하고 다음을 누릅니다

설치가 다 되었다면 이 서버를 도메인 컨트롤러로 승격 을 해줍니다

기존 도메인에 도메인 컨트롤러를 추가합니다 를 선택하고

아까 변경한 도메인이 맞는지 확인 후 진행합니다

암호를 입력하고 진행합니다

도메인 컨트롤러를 선택할 수 있는데 ADtest1을 선택해서 진행합니다

(사실 큰 상관은 없습니다만 만약 삼중화라면?)

계속 설치해줍니다

[Active Directory 사용자 및 컴퓨터]에서 도메인 컨트롤러 컨테이너에 두 PC가 전부 들어왔는지 확인합니다

(좀 더 확실한 구분을 위해 ADtest1 ADtest2 이런 식으로 이름을 바꿔둘 껄.... 싶었습니다)

오른쪽에서 생성한 Eden Hazrd가 왼쪽 PC에도 똑같이 생성이 되었고

왼쪽에서 생성한 Frank Lampard가 오른쪽에도 똑같이 생성되는 것을 확인할 수 있습니다

이렇게 On-premise AD 이중화는 구성이 완료되었습니다.

다음번에는 Azure AD(Entra ID)를 이용한 하이브리드 구성을 해보도록 하겠습니다

'Microsoft 365' 카테고리의 다른 글

| Hybrid AD 구축 (1) | 2024.11.29 |

|---|---|

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

3-Tier 구축 방법 3단계 - MS-SQL 설치

SQL

1. 개요:

SQL은 관계형 데이터베이스 관리 시스템(RDBMS)에서 데이터를 관리하고 조작하기 위한 표준 언어입니다.

데이터를 삽입한다거나, 조회, 업데이트 등 다양한 작업을 수행할 수 있다고...하는데 딥하게 해본 적은 아직 없습니다 껄껄

2. 환경 구성:

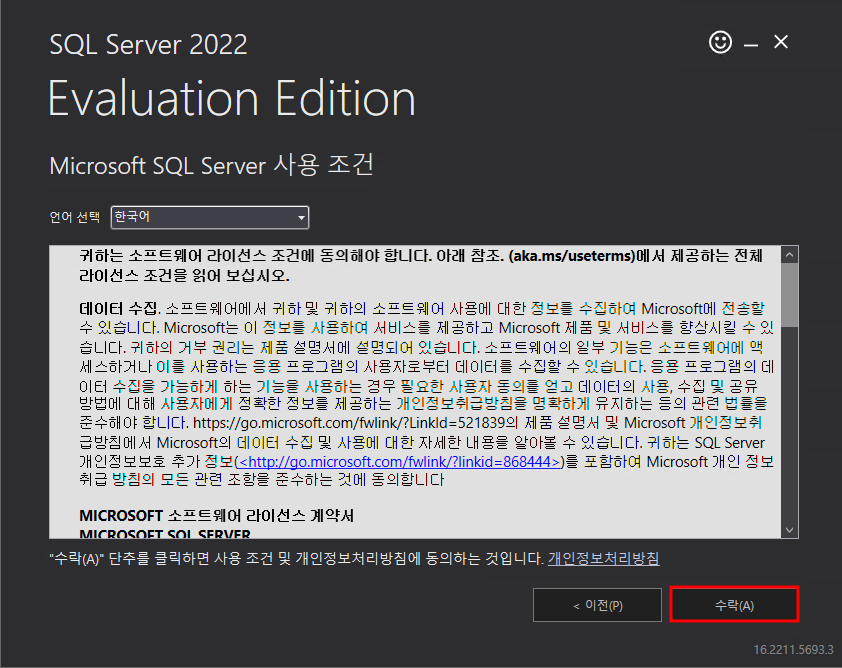

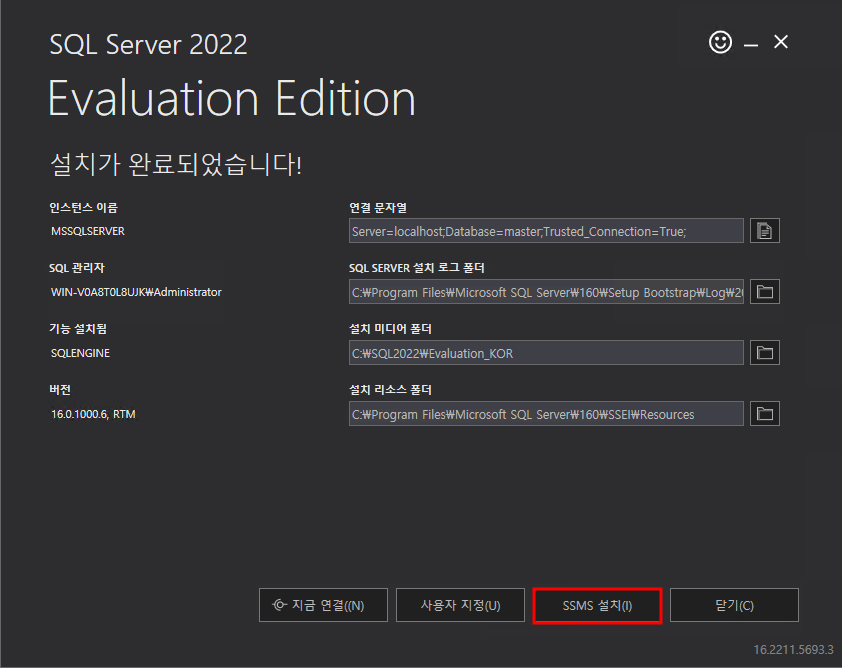

- VM(Windows Server 2022) 에서 SQL을 다운로드 합니다.

기본으로 진행합니다

계속 쭈욱 진행합니다

설치가 완료됐다면 이어서 SSMS 설치 버튼을 누르면!

SSMS(SQL Server Management Studio) 다운로드 - SQL Server Management Studio (SSMS) | Microsoft Learn

SSMS(SQL Server Management Studio) 다운로드 - SQL Server Management Studio (SSMS)

SQL_A 및 Azure SQL 인스턴스를 관리하고 구성하려면 최신 버전의 SSMS(SQL Server Management Studio)를 다운로드하세요.

learn.microsoft.com

이 기술 문서로 이어지게 되고 SSMS를 설치하면 됩니다...!

*SSMS 는 SQL Server를 개발하기 위한 통합 도구 같은 건데요 머리 아픈 SQL을 GUI로 처리할 수 있게 하는 기특한 놈입니다.

SSMS 설치 화면 입니다.

설치가 다 완료 되셨다면, 잠시 바탕 화면으로 나와 win+R → services.msc 를 입력하여 실행합니다

SQL Server(MSSQLSERVER) 서비스가 실행 중인지 확인하고.

실행 중이 아니면 우클릭 후 시작(Start)을 클릭합니다.

SQL Server Browser 서비스도 필요에 따라 실행합니다(기본적으로 비활성화되어 있음).

이건 네트워크 연결 시 인스턴스를 탐색할 때 유용하다고 합니다...?

다시 SQL 구성 관리자를 윈도우 창에서 검색해서 들어갑니다

SQL server 네트워크 구성에서 MSSQLSERVER 에 대한 프로토콜을 클릭합니다

TCP/IP 를 사용함으로 설정합니다

그리고 혹시나 하니 속성에서 기본 포트 1433 으로 설정 되어 있는지 확인하고 SQL Server를 재시작 합니다

SSMS 를 실행하고 서버 이름은 localhost 혹은 . 을 입력합니다

**혹시 저처럼 인증서 문제가 발생한다면 SQL Server에 연결은 성공했지만 SSL 인증서가 신뢰되지 않은 기관에서 발급된 것으로 확인되었기 때문에 문제가 발생한 것인데요

아까 들어갔던 SSCM에서 내트워크 구성 -> MSSQLSERVER에 대한 프로토콜의 속성에서 Force Encryption" 설정을 No로 변경 합니다 그리고 다시 SQL을 재시작 하시면 됩니다

자 이제 DB 쪽 현직자라면 익숙할 SQL 첫 화면 입니다

Database에서 우클릭 후 New Database 를 선택합니다

그럼 이런 화면이 나오는데요 이름을 대충 설정하고 만들어 줍니다

★쟈-란 DB가 만들어졌습니다 ★

그 후 Security 폴더를 확장하고 Logins를 우클릭 해서 새 로그인을 선택합니다

Login name과 SQL 서버 인증을 선택한 후 비밀번호를 설정합니다

일반(General) 탭에서 로그인 이름을 입력하고 SQL Server 인증(SQL Server authentication)을 선택합니다.

비밀번호를 설정하고, 기본 데이터베이스(Default database) 를 방금 생성한 데이터베이스로 설정합니다.

유저 매핑에서 생성한 DB를 선택하고 db_owner 를 선택합니다

다음으로 방화벽 → 고급 설정 → 인바운드 규칙에서 새 규칙을 생성 합니다

포트(Port)를 선택하고 TCP 및 포트 번호 1433을 입력합니다

그리고 DB 연결이 잘 되었는지 쿼리를 실행한 모습입니다

이로써 SQL 설치 및 IIS 연동을 위한 준비는 완료 되었습니다

IIS와의 연동 준비가 완료되었으므로, 다음 포스팅에서 IIS와 SQL Server 연결을 설정하도록 하겠습니다

SQL은 사실 생소한 부분이 많아서 설치에 다소 어려움이 있었는데요

그렇기에 전문적인 자격증 SQLP 나 ADP 등을 따서 좀더 깊게 공부해볼 예정입니다.

본인의 부족한 부분을 알고 그 부족함을 매꿔 가는 과정이 본인을 더 성장시키는 지름길 아닐까 싶습니다

'Microsoft 365' 카테고리의 다른 글

| AD 이중화 (On-premise) (4) | 2024.11.18 |

|---|---|

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

| 3-Tier 구축 방법 1단계 - AD 구축과 join (5) | 2024.11.04 |

| 3-Tier Architecture란? (2) | 2024.10.23 |

3-Tier 구축 방법 2단계 - IIS 설치

IIS

1. 개요:

IIS는 Internet Information Services의 약자로 Microsoft에서 제공하는 웹 서버 소프트웨어로, 주로 Windows 서버에서 웹 어플리케이션 및 웹 페이지를 호스팅하는 역할을 합니다.

2. 환경 구성:

- Windows Server에 IIS 설치

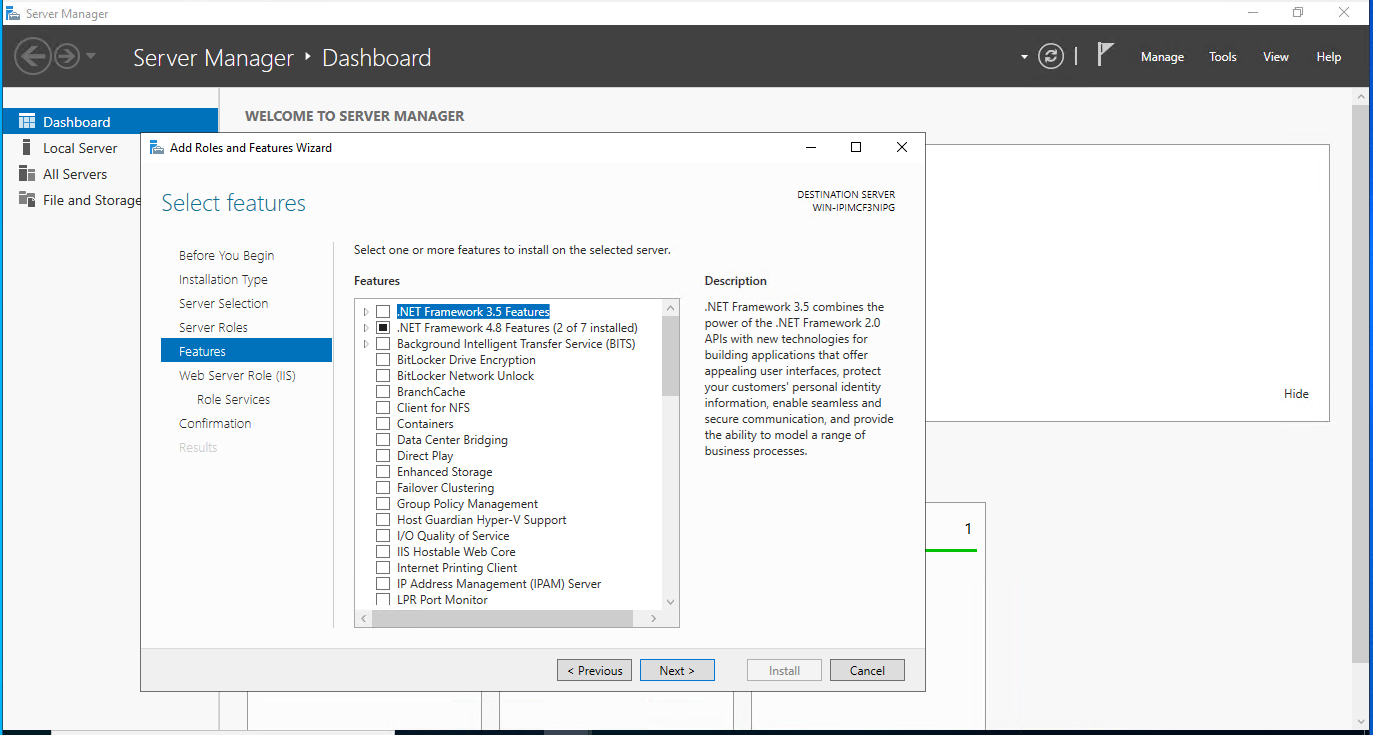

서버 관리자 → 역할 및 기능 추가 클릭

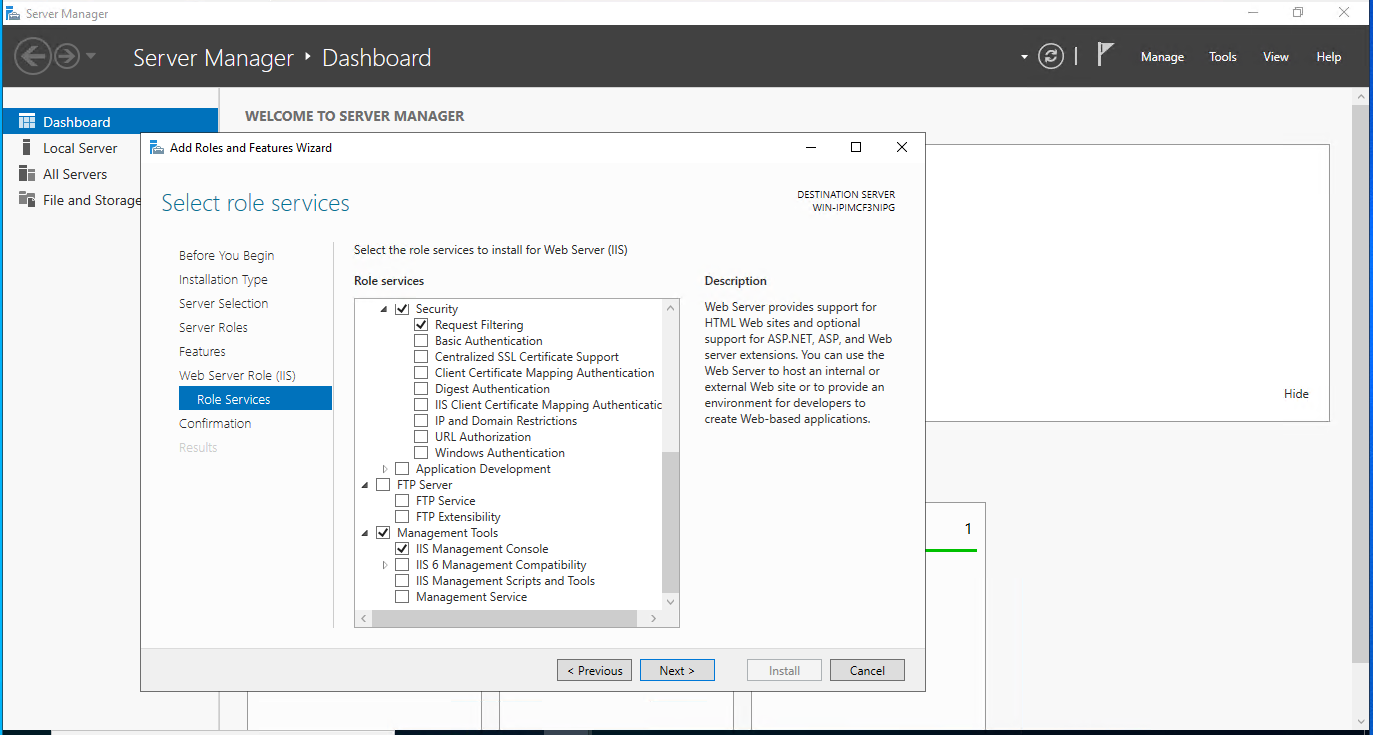

서버 역할 선택 화면에서

Web Server(IIS) 에 체크한 뒤 Add Features 를 클릭합니다.

기능 창에서는 다른 기능을 추가할 필요는 없으므로 기본 설정 그대로 두고 넘어갑니다

여기서도 그대로 넘어갑니다

설치가 진행 중인 화면 입니다.

설치한 VM에서 인터넷에서 서버의 ip를 입력하면 이러한 화면이 나옵니다.

간단하게 IIS 설치는 완료하였습니다.

SQL (DB) 세션과 연동 하여 다음 글 포스팅때 올리도록 하겠습니다

제 개인적으로는 IIS를 이중화하여 SQL에 붙여볼까 생각 중입니다.

'Microsoft 365' 카테고리의 다른 글

| AD 이중화 (On-premise) (4) | 2024.11.18 |

|---|---|

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 1단계 - AD 구축과 join (5) | 2024.11.04 |

| 3-Tier Architecture란? (2) | 2024.10.23 |

3-Tier 구축 방법 1단계 - AD 구축과 join

3티어 아키텍처 구축은 웹 서버(IIS), 데이터베이스 서버(MS-SQL), 그리고 인증 및 권한 관리(Active Directory)를 각기 다른 계층으로 나누어 구성하는 방식입니다.

각 계층 별로 상세히 구성하는 방법을 포스팅하도록 하겠습니다.

전체적인 단계는

AD 구축

1. 개요:

Active Directory(AD)는 사용자와 권한을 관리하는 서비스입니다. 인증 및 액세스 권한을 처리하는 역할을 담당하므로, 네트워크나 애플리케이션에 대한 접근 제어를 쉽게 설정할 수 있습니다.

2. 환경구성:

- Windows Server에 AD DS 설치

- AD 도메인 구성정보 입력

서버 매니저 → 알림 → Promote this server to a domain controller 클릭

새로운 Forerst 를 추가하고 Root Domain Name 입력 후 클릭

(내부 domain이므로 구입할 필요 없음)

복구 패스워드를 입력

AD join

DHCP 설정 시 1차 도메인은 앞서 설치한 AD 서버를 향하게 합니다

Active Directory Users and Computers 를 클릭하여 사용자 계정을 생성

아까 생성한 도메인(cjwoo.com) 로 생성된 기본 계정을 확인하고

Users → 새로 만들기 → 사용자 클릭

추가하려는 사용자 정보를 입력

Default 권한 확인

이제 AD를 join할 단말으로 넘어가서 AD join을 수행

설정 → 시스템 → 정보 → 고급 시스템 설정 → 컴퓨터 이름 변경

생성한 AD user 이름으로 입력 후 변경

net /domain user 명령어를 이용하여 AD 도메인에 정상 조인됨을 확인하면 완료됩니다.

여기까지 AD 구축과 AD join의 과정이었습니다.

이제 다른 학습 방향으로 나아갈 수 있는데

1. IIS, ms-sql 으로 3-tier 아키텍쳐를 구현하는 것

2. AWS, Azure로 3-tier를 구현하는 것

3. AD 이중화

4. Exchange 구축

등이 있습니다.

최근에 이러저러한 핑계로 블로그 작성이 나태했습니다

반성하면서 계속 나아가도록 하겠습니다.

'Microsoft 365' 카테고리의 다른 글

| AD 이중화 (On-premise) (4) | 2024.11.18 |

|---|---|

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

| 3-Tier Architecture란? (2) | 2024.10.23 |