Ad

Hybrid AD 구축

1. 개요:

하이브리드 AD 환경에서 Azure AD (이하 Entra ID)와 온프레미스 Active Directory를 연동하는 것은

조직이 클라우드와 온프레미스 리소스를 함께 사용할 수 있도록 도와준다고 합디다.

Azure AD connect를 사용해야하며 온프레미스 AD의 사용자 및 그룹을 Azure AD에 동기화하는 것이 핵심입니다.

2. 구성 요소:

- 온프레미스 Active Directory Domain Services(AD DS)가 설정되어 있어야 합니다 예전 포스팅에서 썼던 친구들을 재활용 할 겁니다

- Entra ID 관리자 권한이 있는 테스트 테넌트

Microsoft Customer Digital Experiences 아곳에서 90일 제한으로 생성할 수 있습니다.

3. 진행 과정:

Azure AD(Entra ID) Connect 설치

근데 설치하다가 TLS 1.2가 없다면서 설치가 안될 수도 있는데요

그럴 때는 powershell을 열어서

If (-Not (Test-Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319'))

{

New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client'))

{

New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null

}

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null

New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null

Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take affect.' -ForegroundColor Cyan

요녀석을 복붙해서 실행시키면 됩니다

설치를 진행해 봅시다

사용자 지정과 빠른 설정 사용 2가지가 있는데요

빠른 설정 사용 (권장) 으로 진행할건데

다만, 사용자 지정을 선택할 경우 3가지의 인증 방식 중 하나를 선택하라고 나옵니다

| 기능 | PHS | PTA | ADFS |

| 구현 복잡성 | 낮음 | 낮음 | 높음 |

| 안프라 요구사항 | AADC 만필요 | AADC만 필요 | 추가 ADFS 서버 필요 |

| MFA 지원 | Azure AD 기본 제공 | Azure AD 기본 제공 | 다른 솔루션 |

| 특수 프로토콜 지원 | 제한적 | 제한적 | 광범위 |

| 로그인 속도 | 빠름 | 중간 | 중간 |

| 보안성 | Azure AD 내 보안 강화 옵션 | 온프레미스 인증 | 온프레미스 보안 |

그냥 간단하게 이런게 있구나! 하고 넘어가도록 하겠습니다

필수 구성 요소 중 하나인 Entra ID의 (테스트 테넌트) 관리자 계정을 입력해줍니다.

테스트 테넌트의 전역 관리자 계정을 입력하였습니다.

로그인에 성공 한 후 진행 중입니다.

온프레미스 AD의 도메인과 관리자 계정을 입력하시면 됩니다.

구성이 완료되었습니다.

Hybrid 테스트

온프레미스 AD 서버 상에 우리의 친구 Dider drogba를 추가해보겠습니다.

Entra ID와 동기화 주기는 보통 30분~1시간 정도 입니다.

다만 그 주기를 단축시키는 명령어가 있는데요

전체 동기화 주기를 시작하려면 PowerShell 프롬프트에서 실행 Start-ADSyncSyncCycle -PolicyType Initial

변경된 작업은 바로 동기화 주기는 PowerShell 프롬프트에서 실행 Start-ADSyncSyncCycle -PolicyType delta

이걸 AADC 서버 상에서 실행해보도록 하겠습니다

우리의 친구 Didier Drogba가 추가 된 것을 확인할 수 있었습니다.

예전 포스팅에서 추기했던 IIS 1, 2 도 같이 동기화가 되어있군요

이렇게 Hybird AD 구축까지 완료하였습니다.

이젠 Exchange 서버를 구축하여 메일을 주고 받는 과정 까지 완료해보겠습니다.

'Microsoft 365' 카테고리의 다른 글

| Exchange Server 설치 (2) | 2024.12.06 |

|---|---|

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

| AD 이중화 (On-premise) (4) | 2024.11.18 |

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

AD 이중화 (On-premise)

1. 개요:

온프레미스 환경에서 Active Directory 이중화를 설정해보도록 하겠습니다

이중화는 하나가 고장나더라도 다른 하나가 살아있으니 안정성을 굉장히 높여주는 유용한 기능입니다

VM을 이용해 진행하였고

2. 구성 요소:

VM 2대에 Windows server 2022를 설치하였습니다.ADtest1 = 10.10.5.10ADtest2 = 10.10.5.11

ADtest1 에는 sangju.run.place 로 도메인을 만들어 놓았습니다

이때 DNS 1과 2는 각자의 ip를 바라보게끔 해줍니다.

VM 2대가 서로 간 통신이 되는 지 확인합니다

ADtest1은 이미 sangju.run.place. 로 도메인이 join 되어 있고

ADtest2도 PC이름 바꾸기 → 변경 → 해당 도메인으로 변경 → administrator 로그인 한 뒤

재시작 하시면 됩니다.

다시 로그인 할 때는 도메인 이름\administrator 로 로그인하고

서버 매니저에서 역할 및 기능 추가를 누릅니다

ADtest2를 제대로 선택하고

Active Directory 도메인 서비스를 선택하고 다음을 누릅니다

설치가 다 되었다면 이 서버를 도메인 컨트롤러로 승격 을 해줍니다

기존 도메인에 도메인 컨트롤러를 추가합니다 를 선택하고

아까 변경한 도메인이 맞는지 확인 후 진행합니다

암호를 입력하고 진행합니다

도메인 컨트롤러를 선택할 수 있는데 ADtest1을 선택해서 진행합니다

(사실 큰 상관은 없습니다만 만약 삼중화라면?)

계속 설치해줍니다

[Active Directory 사용자 및 컴퓨터]에서 도메인 컨트롤러 컨테이너에 두 PC가 전부 들어왔는지 확인합니다

(좀 더 확실한 구분을 위해 ADtest1 ADtest2 이런 식으로 이름을 바꿔둘 껄.... 싶었습니다)

오른쪽에서 생성한 Eden Hazrd가 왼쪽 PC에도 똑같이 생성이 되었고

왼쪽에서 생성한 Frank Lampard가 오른쪽에도 똑같이 생성되는 것을 확인할 수 있습니다

이렇게 On-premise AD 이중화는 구성이 완료되었습니다.

다음번에는 Azure AD(Entra ID)를 이용한 하이브리드 구성을 해보도록 하겠습니다

'Microsoft 365' 카테고리의 다른 글

| Hybrid AD 구축 (1) | 2024.11.29 |

|---|---|

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

3-Tier 구축 방법 4단계 - SQL-IIS 연동

SQL-IIS

1. 개요:

이제 최종 단계 입니다.

구축했던 IIS와 SQL을 연동 시키는 작업을 해보겠습니다.

2. 환경 구성:

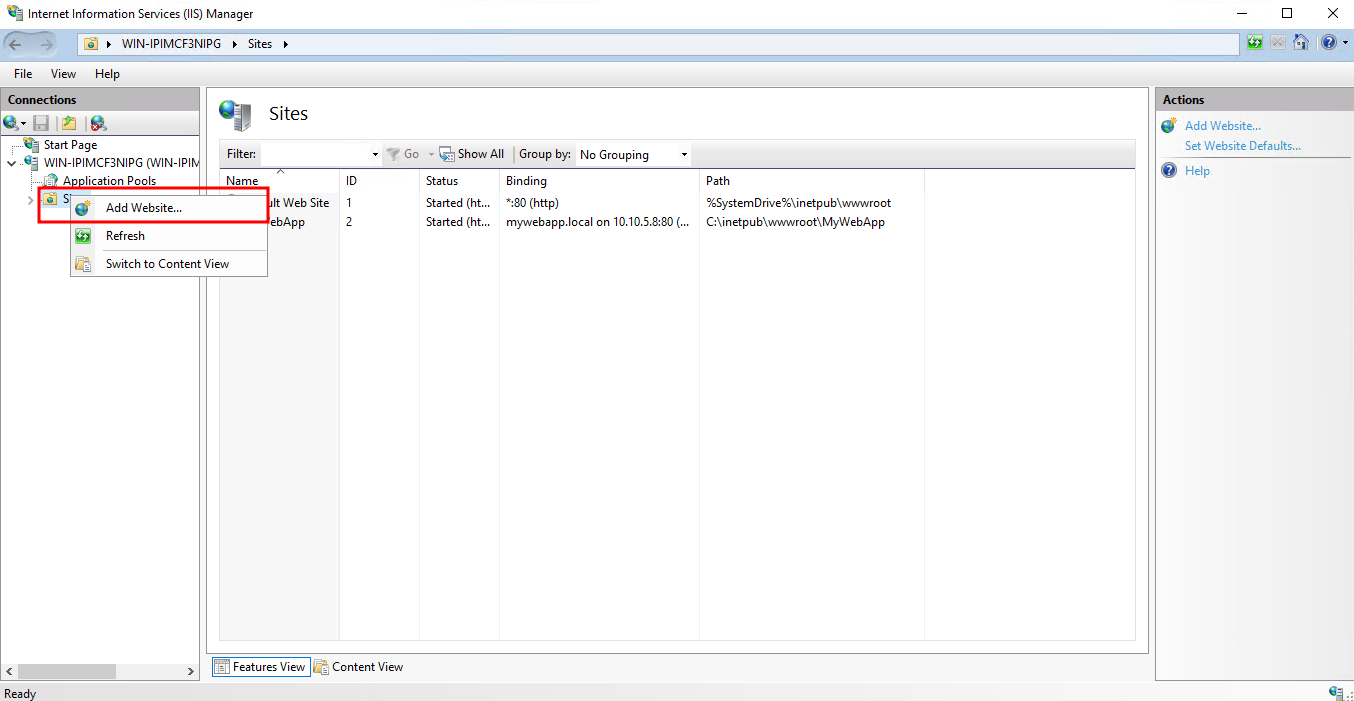

- 웹 사이트 추가

IIS 관리자에서 사이트 노드를 오른쪽 클릭하고 사이트 추가를 선택합니다.

사이트 이름을 설정합니다 예를 들어, MyWebApp

여기서 물리적 경로는 웹 애플리케이션의 파일이 저장된 폴더를 선택합니다. (예: C:\inetpub\wwwroot\MyWebApp)

IP 주소는 IIS VM의 IP 주소로 설정하고, 포트는 기본값 80을 사용하거나 혹은 다르다면 변경합니다

웹 애플리케이션에 사용할 호스트 이름(예: mywebapp.local)을 입력하는데 테스트 환경에서는 생략해도 괜찮긴 합니다...!

확인을 클릭하여 웹 사이트를 생성합니다.

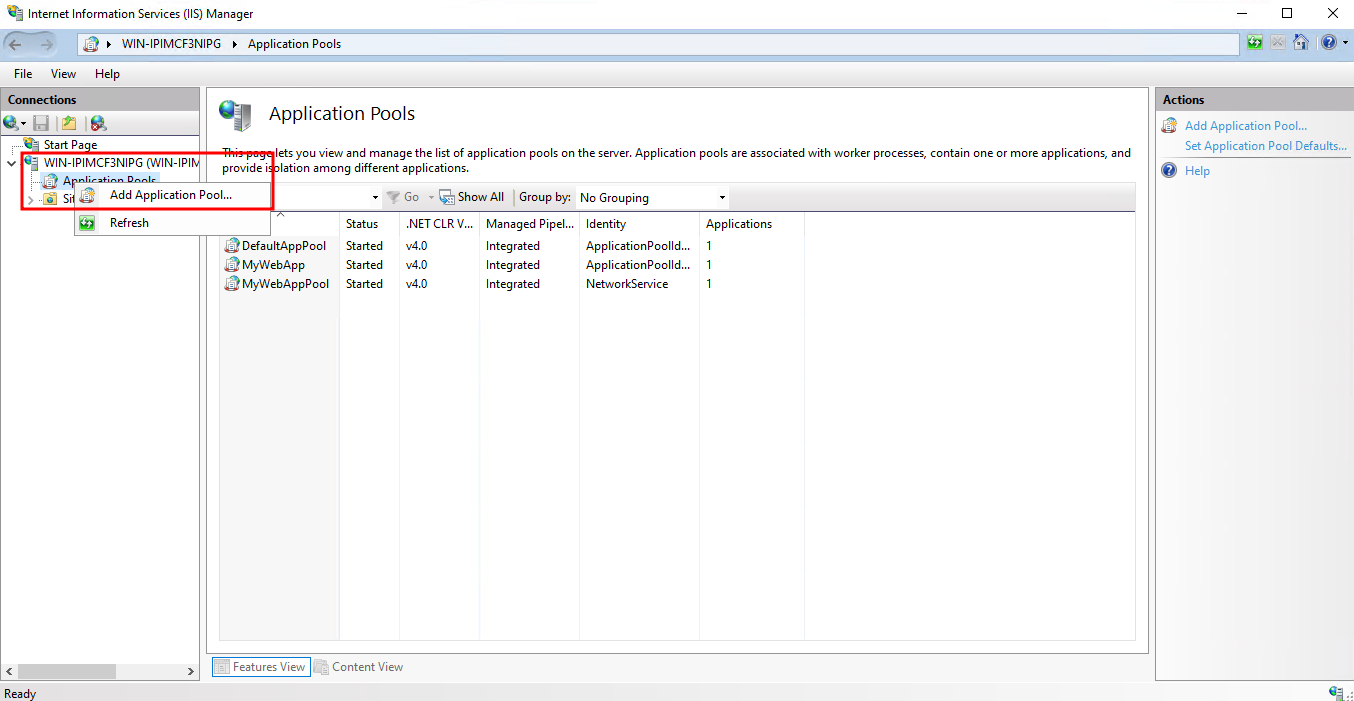

- 애플리케이션 풀 설정

IIS 관리자에서 애플리케이션 풀을 클릭합니다

새로운 애플리케이션 풀의 이름을 입력하고 (예: MyWebAppPool)

해당 애플리케이션이 사용하는 .NET 버전을 선택합니다 _ 저는 그냥 기본값으로 설정했습니다

확인을 클릭하면 애플리케이션 풀이 생성 됩니다

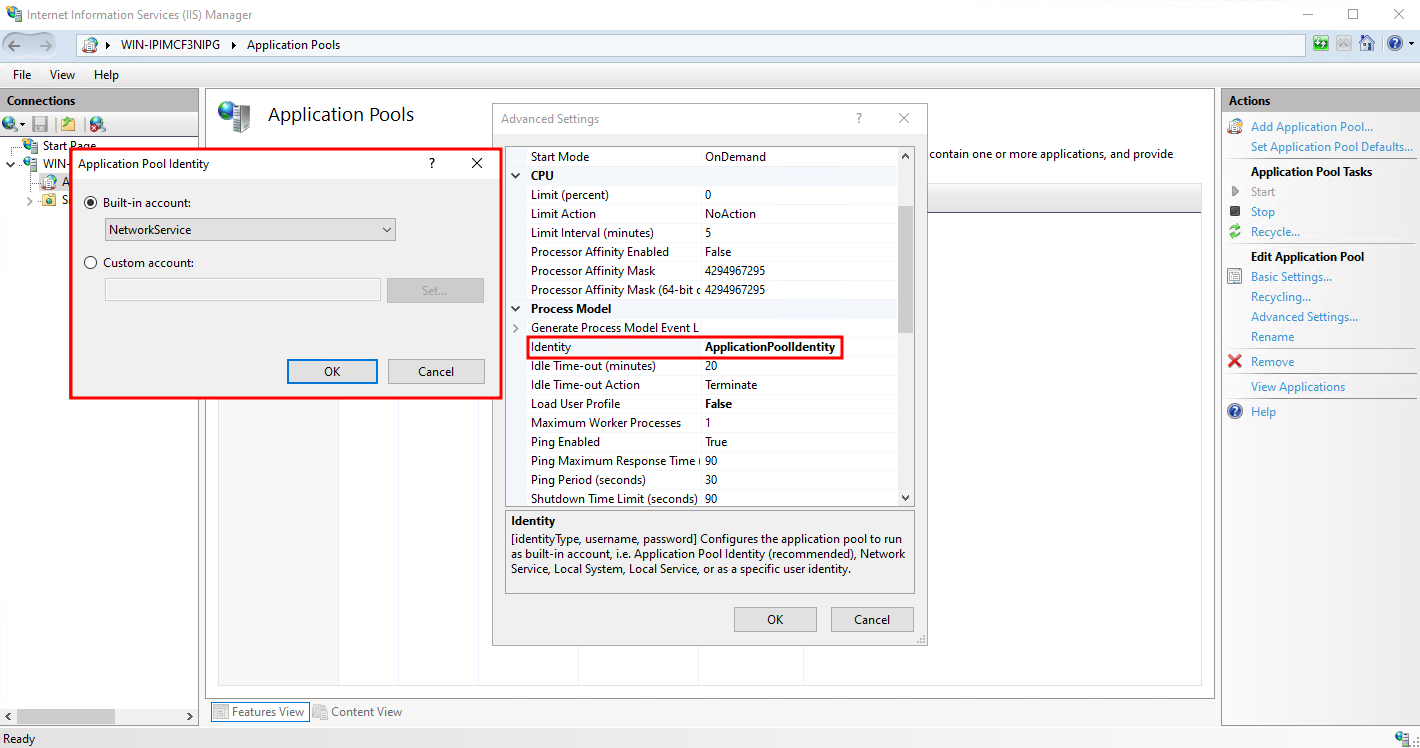

생성된 애플리케이션 풀의 고급 설정을 열어 만약에 필요하다면 다음을 설정합니다 (저는 했습니다)

- 웹 config 파일 설정

아까 설정했던 웹 애플리케이션의 루트 폴더에 web.config 파일을 설정하여 데이터베이스 연결 문자열을 구성해야 합니다

메모장을 열고

<configuration>

<connectionStrings>

<add name="DefaultConnection" connectionString="Server=아이피;Database=데이터베이스 이름;User Id=유저네임;Password=패스워드;" providerName="System.Data.SqlClient" />

</connectionStrings>

<system.web>

<!-- 추가 설정 -->

</system.web>

</configuration>

한글로 적힌 부분을 실제 값으로 수정해서

아까 그 경로에 다른이름으로 저장 → web.config 로 파일을 저장합니다.

IIS 서버에서 웹 브라우저를 열고

http://10.10.5.8/MyWebApp 을 입력했을 때

이런 식으로 보이신 다면 설정은 완료된겁니다!

'Microsoft 365' 카테고리의 다른 글

| IIS 이중화 (On-premise) (1) | 2024.11.21 |

|---|---|

| AD 이중화 (On-premise) (4) | 2024.11.18 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

| 3-Tier 구축 방법 1단계 - AD 구축과 join (5) | 2024.11.04 |

3-Tier 구축 방법 1단계 - AD 구축과 join

3티어 아키텍처 구축은 웹 서버(IIS), 데이터베이스 서버(MS-SQL), 그리고 인증 및 권한 관리(Active Directory)를 각기 다른 계층으로 나누어 구성하는 방식입니다.

각 계층 별로 상세히 구성하는 방법을 포스팅하도록 하겠습니다.

전체적인 단계는

AD 구축

1. 개요:

Active Directory(AD)는 사용자와 권한을 관리하는 서비스입니다. 인증 및 액세스 권한을 처리하는 역할을 담당하므로, 네트워크나 애플리케이션에 대한 접근 제어를 쉽게 설정할 수 있습니다.

2. 환경구성:

- Windows Server에 AD DS 설치

- AD 도메인 구성정보 입력

서버 매니저 → 알림 → Promote this server to a domain controller 클릭

새로운 Forerst 를 추가하고 Root Domain Name 입력 후 클릭

(내부 domain이므로 구입할 필요 없음)

복구 패스워드를 입력

AD join

DHCP 설정 시 1차 도메인은 앞서 설치한 AD 서버를 향하게 합니다

Active Directory Users and Computers 를 클릭하여 사용자 계정을 생성

아까 생성한 도메인(cjwoo.com) 로 생성된 기본 계정을 확인하고

Users → 새로 만들기 → 사용자 클릭

추가하려는 사용자 정보를 입력

Default 권한 확인

이제 AD를 join할 단말으로 넘어가서 AD join을 수행

설정 → 시스템 → 정보 → 고급 시스템 설정 → 컴퓨터 이름 변경

생성한 AD user 이름으로 입력 후 변경

net /domain user 명령어를 이용하여 AD 도메인에 정상 조인됨을 확인하면 완료됩니다.

여기까지 AD 구축과 AD join의 과정이었습니다.

이제 다른 학습 방향으로 나아갈 수 있는데

1. IIS, ms-sql 으로 3-tier 아키텍쳐를 구현하는 것

2. AWS, Azure로 3-tier를 구현하는 것

3. AD 이중화

4. Exchange 구축

등이 있습니다.

최근에 이러저러한 핑계로 블로그 작성이 나태했습니다

반성하면서 계속 나아가도록 하겠습니다.

'Microsoft 365' 카테고리의 다른 글

| AD 이중화 (On-premise) (4) | 2024.11.18 |

|---|---|

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

| 3-Tier Architecture란? (2) | 2024.10.23 |

3-Tier Architecture란?

1. 3-Tier 아키텍쳐의 개념

3티어 아키텍쳐 구축은 웹 서버(IIS), 데이터베이스 서버(MS-SQL), 그리고 인증 및 권한 관리(Active Diretory) 를 각기 다른 계층으로 나누어 구성하는 방식입니다. 이 3계층은 다음과 같습니다

- Presentation Tier (프레젠테이션 계층) : 사용자 인터페이스를 제공하는 웹 서버나 클라이언트 어플리케이션, 사용자는 이 계층을 통해 시스템과 상호 작용합니다.

- Logic Tier (애플리케이션 로직 계층) : 비즈니스 로직과 규칙을 처리하는 계층, 웹 서버와 데이터베이스 사이에서 데이터를 처리하고, 응답을 생성하는 역할을 합니다.

- Data Tier (데이터 계층) : 데이터베이스 서버로서, 데이터를 저장하고 관리하는 역할 및 처리를 합니다.

2. 3-Tier 아키텍쳐의 목적

3티어 아키텍처의 핵심 목적은 확장성, 유지보수성, 보안성을 극대화하면서 애플리케이션을 효과적으로 분리하는 것입니다.

a) 분리된 책임과 관리

- 각 계층은 서로 독립적으로 기능하므로 시스템을 확장하고 관리하는데 용이합니다.

- 프레젠테이션 계층(UI), 애플리케이션 로직 계층, 데이터베이스 계층을 분리함으로써, 각 계층의 변경이 다른 계층에 미치는 영향을 최소화할 수 있습니다

b) 확장성 (Scalability)각 계층을 독립적으로 확장할 수 있습니다. 예를 들어 트래픽이 많아지면 프레젠테이션 계층(IIS 서버)를 여러 대 배포하거나, 데이터가 증가하면 데이터베이스 서버(MS-SQL)를 확장하여 성능을 유지할 수 있습니다.

c) 보안성 강화

3티어 구조는 보안 강화를 용이하게 합니다. 각 계층 간에 보안 규칙을 적용할 수 있으며, 특정 계층에서만 접근 가능한 리소스를 제한할 수 있습니다.

d) 유지보수성

계층화된 구조 덕분에, 애플리케이션의 어느 한 부분을 변경하거나 업그레이드할 때 전체 시스템을 중단할 필요가 없습니다.

e) 유연성

각 계층이 명확히 분리되어 있어, 다른 기술 스택을 도입하거나 변경하는 것이 용이합니다.

현재는 IIS를 사용하지만, 다른 웹 서버(Apache, Nginx 등)로 전환하거나, MS-SQL을 다른 DBMS(MySQL, PostgreSQL 등)로 바꿀 수 있습니다

3. 3-Tier와 클라우드 환경

클라우드 환경에서는 이 아키텍처를 가상화하거나 컨테이너화하여 클라우드 서비스에서 쉽게 배포할 수 있습니다

- AWS : EC2, RDS, ELB등을 사용하여 확장 가능한 3티어 아키텍쳐 구현

- Azure : VM, SQL, Azure AD를 이용해 구축

Azure와 AWS에서의 3티어 아키텍쳐 구현 비교

| 서비스 | Azure | AWS |

| Actice Directory | Azure AD or VM에서 AD DS | EC2에서 AD |

| IIS | Azure VM or Azure App Sevice | EC2 or Elastic Beanstalk |

| MS-SQL | Azure SQL Database or VM에서 SQL server | Amzon RDS for SQL Server or EC2에서 SQL Server |

일단은 Azure를 이용하여 VM에서 3티어 구축을 먼저 해본 뒤, AWS 상으로도 해볼 예정입니다.

SQL이 사실상 문외한이라서 조금 공부가 필요할 듯 싶습니다.

'Microsoft 365' 카테고리의 다른 글

| AD 이중화 (On-premise) (4) | 2024.11.18 |

|---|---|

| 3-Tier 구축 방법 4단계 - SQL-IIS 연동 (2) | 2024.11.13 |

| 3-Tier 구축 방법 3단계 - MS-SQL 설치 (4) | 2024.11.12 |

| 3-Tier 구축 방법 2단계 - IIS 설치 (2) | 2024.11.06 |

| 3-Tier 구축 방법 1단계 - AD 구축과 join (5) | 2024.11.04 |